W dzisiejszych czasach, gdzie cyfrowa komunikacja stała się podstawą naszych codziennych interakcji, bezpieczeństwo staje na pierwszym miejscu, zwłaszcza gdy chodzi o korespondencję e-mailową. Nieodłącznym elementem wiadomości, które otrzymujemy, są linki – często prowadzące do zewnętrznych stron internetowych, dokumentów czy ofert specjalnych. Jednak z każdym kliknięciem wiąże się potencjalne ryzyko. Jak zatem rozpoznać, czy link zawarty w e-mailu jest bezpieczny, czy też może stanowić zagrożenie dla naszego urządzenia lub prywatności? W tym artykule przyjrzymy się praktycznym sposobom weryfikacji linków oraz podpowiemy, jakie narzędzia i metody mogą okazać się pomocne w ocenie bezpieczeństwa przesyłanych treści. Skupimy się również na tym, jak rozpoznać potencjalne próby oszustwa i jakie kroki możemy podjąć, aby nasza cyfrowa skrzynka pocztowa pozostała bezpiecznym miejscem naszej komunikacji.

Link w wiadomościach e-mail: jak sprawdzić, czy jest bezpieczny

Bezpieczeństwo w cyberprzestrzeni jest niezmiernie istotne, szczególnie w kontekście otrzymywania wiadomości e-mail, których autentyczność może być wątpliwa. W dzisiejszych czasach, gdy cyberprzestępczość stale ewoluuje, ważne jest, abyśmy potrafili rozpoznać i unikać potencjalnych zagrożeń. Często zdarza się, że otrzymujemy wiadomości e-mail, których źródło wydaje się podejrzane, lub zawierające linki, których bezpieczeństwo budzi wątpliwości. W takich sytuacjach warto wiedzieć, jak zweryfikować, czy dany link jest bezpieczny, aby uniknąć ewentualnych konsekwencji związanych z atakami hakerskimi, phishingiem lub malwarem.

1. Sprawdź nadawcę wiadomości

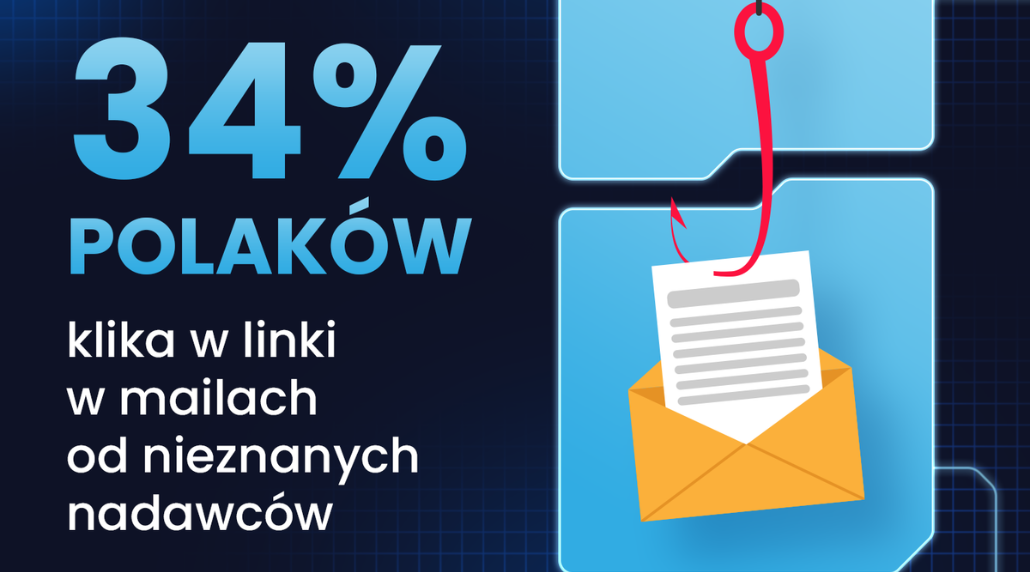

Pierwszym krokiem, który możemy podjąć, jest dokładne sprawdzenie nadawcy wiadomości. Warto zwrócić uwagę na dokładność nazwy adresu e-mail oraz upewnić się, czy nie zawiera ona literówek. Nadawcy wiadomości mogą próbować oszukać nas poprzez używanie podobnych, ale nie identycznych adresów e-mail, co może być trudne do wykrycia na pierwszy rzut oka. Często cyberprzestępcy podszywają się pod znane firmy lub osoby, aby osiągnąć swój cel, co może prowadzić do ataków phishingowych. Dlatego ważne jest, abyśmy byli nie tylko uważni, ale także skrupulatni w analizie adresów e-mail otrzymywanych wiadomości.

Atak phishingowy polega na podszywaniu się pod zaufane źródła, aby uzyskać poufne informacje lub zainstalować złośliwe oprogramowanie na urządzeniu odbiorcy. Dlatego kluczową rolę odgrywa tu nasza ostrożność i umiejętność rozpoznawania potencjalnych zagrożeń. Zauważając drobne różnice w adresach e-mail, możemy uniknąć wpadnięcia w pułapkę cyberprzestępców.

2. Użycie narzędzi do weryfikacji linków

W dobie dostępnych technologii, wiele serwisów oferuje możliwość sprawdzenia, czy dany link jest bezpieczny. Narzędzia takie jak Dupli Checker analizują linki pod kątem znanych zagrożeń, co może być pierwszym krokiem do weryfikacji. Użytkownicy mogą również korzystać z dedykowanych rozszerzeń przeglądarki, które automatycznie oceniają bezpieczeństwo odwiedzanych stron.

Link do strony Dupli Checker: https://www.duplichecker.com/pl/backlink-checker.php

3. Sprawdzanie celu linku

Przed kliknięciem warto także sprawdzić, dokąd dany link rzeczywiście prowadzi. Najprostszym sposobem jest najechanie kursorem na link (bez klikania) – w dolnym lewym rogu przeglądarki powinien pojawić się pełny adres URL, do którego link kieruje. Jeśli adres wydaje się podejrzany lub niezwiązany z oczekiwaną treścią, lepiej jest zachować ostrożność.

4. Zabezpieczenie serwera pocztowego

Kolejnym ważnym aspektem jest odpowiednia konfiguracja serwera pocztowego. Wiele ataków phishingowych można zablokować na poziomie serwera, jeszcze zanim osiągną skrzynkę odbiorczą użytkownika. Dostawcy usług e-mailowych często oferują zaawansowane filtry i ustawienia bezpieczeństwa, które pomagają w ochronie przed niebezpiecznymi wiadomościami.

5. Edukacja i świadomość uzytkownika

Ostatecznie, najważniejszym elementem bezpieczeństwa jest świadomość i edukacja użytkownika. Rozpoznawanie typowych taktyk stosowanych przez oszustów, jak fałszywe wiadomości od znanych firm czy prośby o pilne przelewy pieniężne, jest kluczowe. Użytkownicy powinni również regularnie aktualizować swoje oprogramowanie i korzystać z silnych, unikatowych haseł do każdej usługi online.

Podsumowanie

Bezpieczeństwo linków w wiadomościach e-mail jest istotnym elementem ochrony naszej cyfrowej tożsamości i prywatności. Przez stosowanie się do powyższych wskazówek, użytkownicy mogą znacząco zredukować ryzyko wpadnięcia w pułapki cyberprzestępców. Pamiętajmy, że w cyberprzestrzeni lepiej zawsze działać zasadzie „lepiej dmuchać na zimne” i podchodzić z ostrożnością do każdego linku, który wydaje się niepewny.

To może Cię zainteresować

Na czym polega outsourcing IT

Outsourcing firmy IT polega na delegowaniu zadań związanych z obsługą informatyczną. To zadanie przedsiębiorstwa przekazują specjalistom spoza organizacji, zlecając im konkretne czynności lub decydując się na cały pakiet w ramach stałego miesięcznego abonamentu....

5 korzyści wynikających ze współpracy z firmą IT

Outsourcing usług IT to temat, który wzbudza zainteresowanie firm i każe im rozważyć, czy dotychczasowa obsługa informatyczna w pełni odpowiada ich specyficznym potrzebom. W dobie digitalizacji, gdzie technologia odgrywa istotną rolę we wszystkich obszarach biznesu,...

Szef IT, czy outsourcing IT: Analiza i porównanie

Rozwój cyfrowych technologii, postępująca digitalizacja, konieczność zautomatyzowania i usprawnienia procesów zarządzania – zespołem, procesami i dokumentami – dzisiaj przedsiębiorstwa stoją przed wieloma wyzwaniami. Brak inwestycji w rozwój cyfrowy i rozwiązania IT...